«كاسبرسكى» ترصد برمجية تعدين خبيثة تنتشر عبر الحاويات غير المحمية

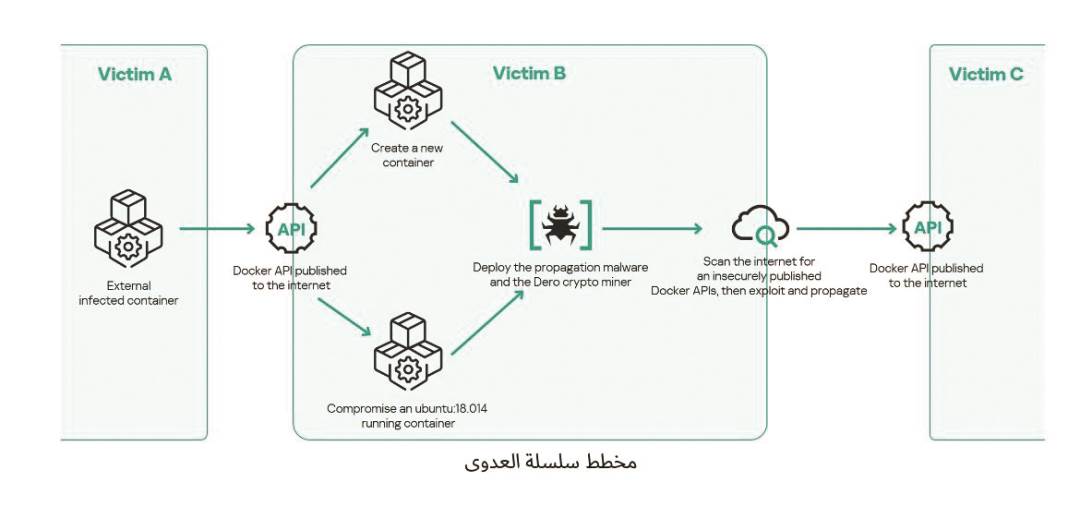

رصد خبراء الخدمات الأمنية لدى كاسبرسكي، عملية هجوم سيبرانى متقدمة تستغل البيئات المعزولة لتثبيت برمجية لتعدين العملة المشفرة Dero، حيث يقوم المخترقون باستغلال الثغرات فى واجهات برمجة تطبيقات Docker - وهى عناصر من منصة Docker مفتوحة المصدر لتطوير الحاويات، وتشير إحصاءات عام 2025 إلى وجود نحو 500 منفذ افتراضى لواجهات البرمجية Docker معرض للخطر شهريًا حول العالم، وفى الحملة المرصودة، يستخدم المجرمون السيبرانيون برمجيتين خبيثتين: إحداهما للتعدين والأخرى برمجية خبيثة مصممة لتوسيع نطاق الحملة إلى شبكات الحاويات الضعيفة الأخرى.

وكان قد رصد خبراء كاسبرسكى هذه الحملة الخبيثة أثناء عملهم على مشروع لتقييم الثغرات الأمنية، وبحسب تقييم الخبراء، فإن أى مؤسسة تشغل بنية تحتية محتواه تصبح هدفًا محتملًا إذا كشفت واجهات برمجة تطبيقات Docker دون ضمانات أمنية صارمة، ويمكن أن تتضمن القائمة شركات التكنولوجيا، ومطورى البرمجيات، ومقدمى خدمات الاستضافة والحوسبة السحابية، وغيرها من المؤسسات.. وبحسب ما كشفه موقع Shodan فإن متوسط المنافذ الافتراضية غير المحمية لواجهات برمجة تطبيقات Docker يبلغ 485 منفذًا شهريًا عالميًا فى 2025، ويعكس هذا العدد نطاق الهجمات المحتملة للحملة عبر حصر «نقاط الدخول» - وهى المنافذ غير المحمية التى قد يستغلها المهاجمون.. وعندما يكتشف المهاجمون واجهة برمجة تطبيقات Docker غير محمية، يقومون إما باختراق الحاويات القائمة أو إنشاء حاويات خبيثة جديدة مبنية على نسخة Ubuntu الأصلية، وبعد ذلك يقومون بزرع نوعين من البرامج الخبيثة داخل الحاويات المخترقة: «nginx» و«cloud»، هذا الأخير هو برمجية لتعدين العملة المشفرة Dero، أما «nginx» فهو برمجية خبيثة تضمن البقاء فى النظام وتشغيل برنامج التعدين والبحث عن بيئات غير محمية أخرى، ويستطيع المهاجمون عبر هذه البرمجية الخبيثة تجاوز الحاجة لخوادم التحكم التقليدية «C2».

أمجد وجيه، خبير الاستجابة للحوادث وتقييم الاختراقات لدى خدمات كاسبرسكى الأمنية، كان قد أكد فى هذا الإطار أن الإصابات قد تنمو بصورة متسارعة خلال هذه الحملة، إذ تتحول كل حاوية مصابة إلى نقطة هجوم جديدة.